Cindy

1 day agoLangkah-langkah untuk Menyusun Rencana Pengendalian Akses dengan ISO 27001

Pelajari langkah-langkah praktis dalam menyusun rencana pengendalian akses yang sesuai dengan standar ISO 27001 untuk meningkatkan keamanan informasi dan memperoleh sertifikasi ISO. Dapatkan layanan sertifikasi ISO tanpa ribet dari Gaivo Consulting.

Gambar Ilustrasi Langkah-langkah untuk Menyusun Rencana Pengendalian Akses dengan ISO 27001

Pelajari langkah-langkah praktis dalam menyusun rencana pengendalian akses yang sesuai dengan standar ISO 27001 untuk meningkatkan keamanan informasi dan memperoleh sertifikasi ISO. Dapatkan layanan sertifikasi ISO tanpa ribet dari Gaivo Consulting.

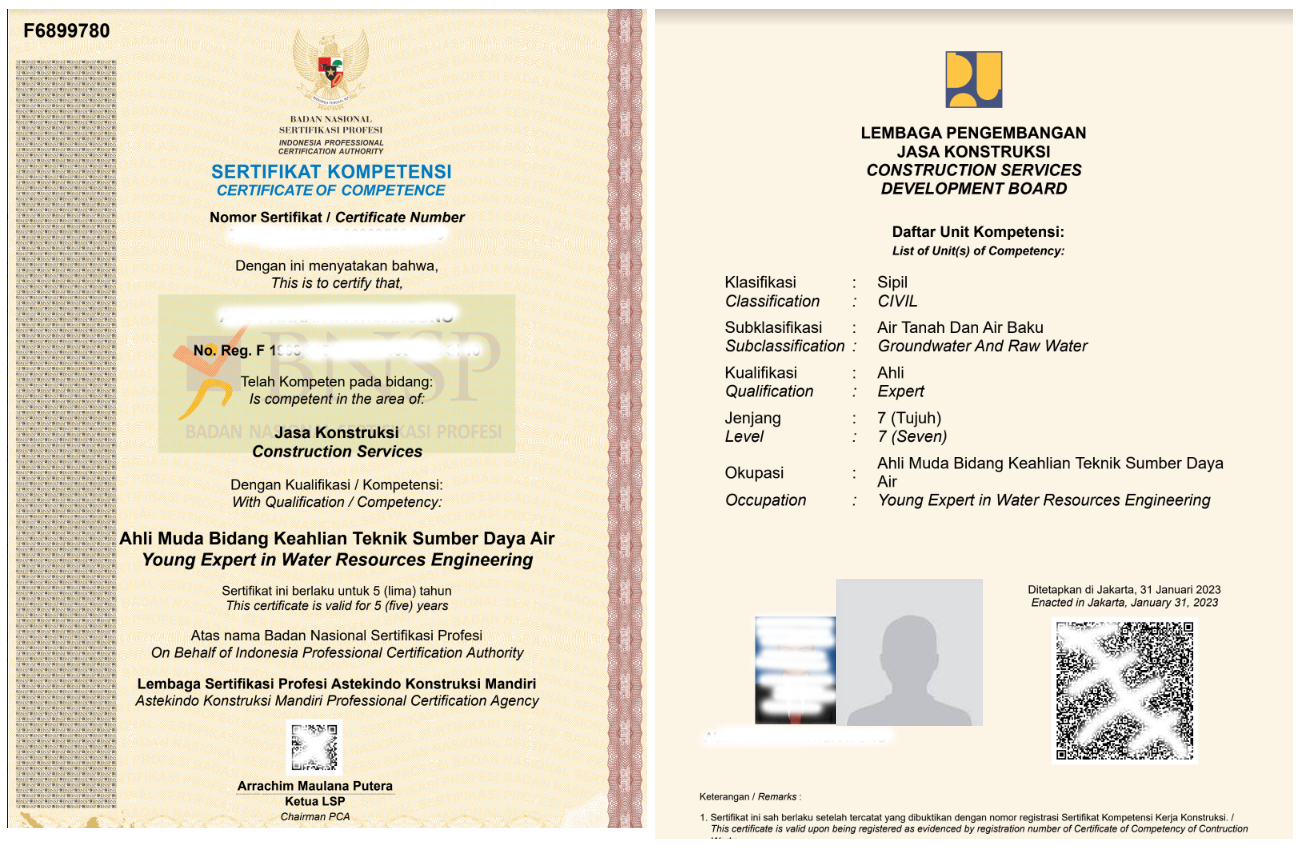

Baca Juga: SKK Konstruksi Ahli Muda Perencana Pondasi Jenjang 7

Pendahuluan

Pengendalian akses adalah aspek penting dalam keamanan informasi yang melibatkan pengaturan hak akses pengguna terhadap sistem dan data. Dalam konteks standar ISO 27001, menyusun rencana pengendalian akses yang efektif menjadi prasyarat untuk memastikan keamanan informasi organisasi. Artikel ini akan membahas langkah-langkah praktis untuk menyusun rencana pengendalian akses sesuai dengan standar ISO 27001.

Baca Juga: SKK Konstruksi Ahli Pemeriksa Kelaikan Fungsi Mekanikal Bangunan Gedung Bertingkat Jenjang 9

Analisis Risiko Terkait Akses

Langkah pertama dalam menyusun rencana pengendalian akses adalah melakukan analisis risiko terkait dengan akses pengguna terhadap sistem dan data. Hal ini melibatkan identifikasi potensi ancaman dan kerentanan yang mungkin terjadi akibat akses yang tidak terkendali. Dengan memahami risiko ini, organisasi dapat mengambil langkah-langkah pencegahan yang sesuai untuk mengurangi risiko keamanan informasi.

- Identifikasi Aset Sensitif: Langkah pertama dalam analisis risiko adalah mengidentifikasi aset informasi yang sensitif dan penting bagi organisasi. Ini bisa mencakup data klien, informasi keuangan, atau rahasia dagang yang harus dilindungi dari akses yang tidak sah.

- Penilaian Ancaman: Organisasi perlu mengevaluasi berbagai ancaman yang mungkin terjadi terhadap akses pengguna, seperti serangan siber, kebocoran data, atau pelanggaran keamanan yang disengaja.

- Evaluasi Kerentanan: Selain ancaman, organisasi juga perlu mengevaluasi kerentanan dalam sistem dan proses yang dapat dieksploitasi oleh pihak yang tidak sah untuk mendapatkan akses yang tidak sah.

Baca Juga: SKK Konstruksi Ahli Muda Geoteknik Jenjang 7

Perancangan Kontrol Akses

Berdasarkan hasil analisis risiko, langkah berikutnya adalah merancang kontrol akses yang tepat untuk mengurangi risiko yang teridentifikasi. Kontrol akses ini harus mencakup kebijakan, prosedur, dan teknologi yang diperlukan untuk memastikan bahwa hak akses pengguna dikelola dengan tepat sesuai dengan kebutuhan bisnis dan tingkat sensitivitas data.

- Penetapan Kebijakan Akses: Organisasi perlu menetapkan kebijakan akses yang jelas dan terdokumentasi yang mengatur hak akses pengguna sesuai dengan prinsip kebutuhan penggunaan yang minimal.

- Implementasi Sistem Otorisasi: Merancang sistem otorisasi yang memungkinkan pengguna untuk mengakses hanya informasi dan sumber daya yang relevan dengan peran dan tanggung jawab mereka dalam organisasi.

- Penerapan Kontrol Teknis: Menggunakan teknologi seperti enkripsi data, pengelolaan identitas, dan pemantauan aktivitas pengguna untuk melindungi data dan sistem dari akses yang tidak sah.

Baca Juga: SKK Konstruksi Mandor Pekerjaan Timbunan Tubuh Bendungan Tipe Urugan Jenjang 3

Penerapan Rencana dan Pemantauan Kinerja

Setelah rencana pengendalian akses disusun dan diimplementasikan, penting untuk terus memantau dan mengevaluasi kinerja pengendalian akses tersebut. Hal ini memastikan bahwa sistem tetap efektif dalam mengurangi risiko akses yang tidak sah dan melindungi keamanan informasi organisasi.

- Pemantauan Aktivitas Pengguna: Melakukan pemantauan terhadap aktivitas pengguna secara teratur untuk mendeteksi pola akses yang mencurigakan atau perilaku yang tidak biasa.

- Peninjauan Rutin: Melakukan peninjauan rutin terhadap kebijakan dan prosedur pengendalian akses untuk memastikan bahwa mereka tetap relevan dan efektif dalam menghadapi ancaman yang berkembang.

- Audit dan Evaluasi: Melakukan audit terhadap sistem dan proses pengendalian akses secara berkala untuk mengevaluasi kepatuhan terhadap standar ISO 27001 dan mengidentifikasi area yang memerlukan perbaikan.

Baca Juga: SKK Konstruksi Ahli Pemeriksa Kelaikan Fungsi Elektrikal Bangunan Gedung Jenjang 9 - Semua yang Perlu Anda Ketahui

Kesimpulan

Mengelola akses pengguna dengan tepat adalah langkah penting dalam menjaga keamanan informasi organisasi. Dengan mengikuti langkah-langkah untuk menyusun rencana pengendalian akses dengan ISO 27001, organisasi dapat meningkatkan keamanan informasi mereka dan memenuhi persyaratan sertifikasi ISO. Jika Anda memerlukan bantuan dalam proses sertifikasi, Gaivo Consulting siap membantu Anda melalui layanan sertifikasi ISO yang mudah dan tanpa ribet.