Cindy

1 day agoStrategi untuk Memperkuat Kebijakan Pengendalian Akses Berdasarkan ISO 27001

Temukan strategi praktis untuk memperkuat kebijakan pengendalian akses Anda sesuai dengan standar keamanan informasi ISO 27001. Pelajari langkah-langkah untuk mengidentifikasi risiko, menerapkan kontrol akses yang efektif, dan memastikan kepatuhan dengan standar internasional.

Gambar Ilustrasi Strategi untuk Memperkuat Kebijakan Pengendalian Akses Berdasarkan ISO 27001

Temukan strategi praktis untuk memperkuat kebijakan pengendalian akses Anda sesuai dengan standar keamanan informasi ISO 27001. Pelajari langkah-langkah untuk mengidentifikasi risiko, menerapkan kontrol akses yang efektif, dan memastikan kepatuhan dengan standar internasional.

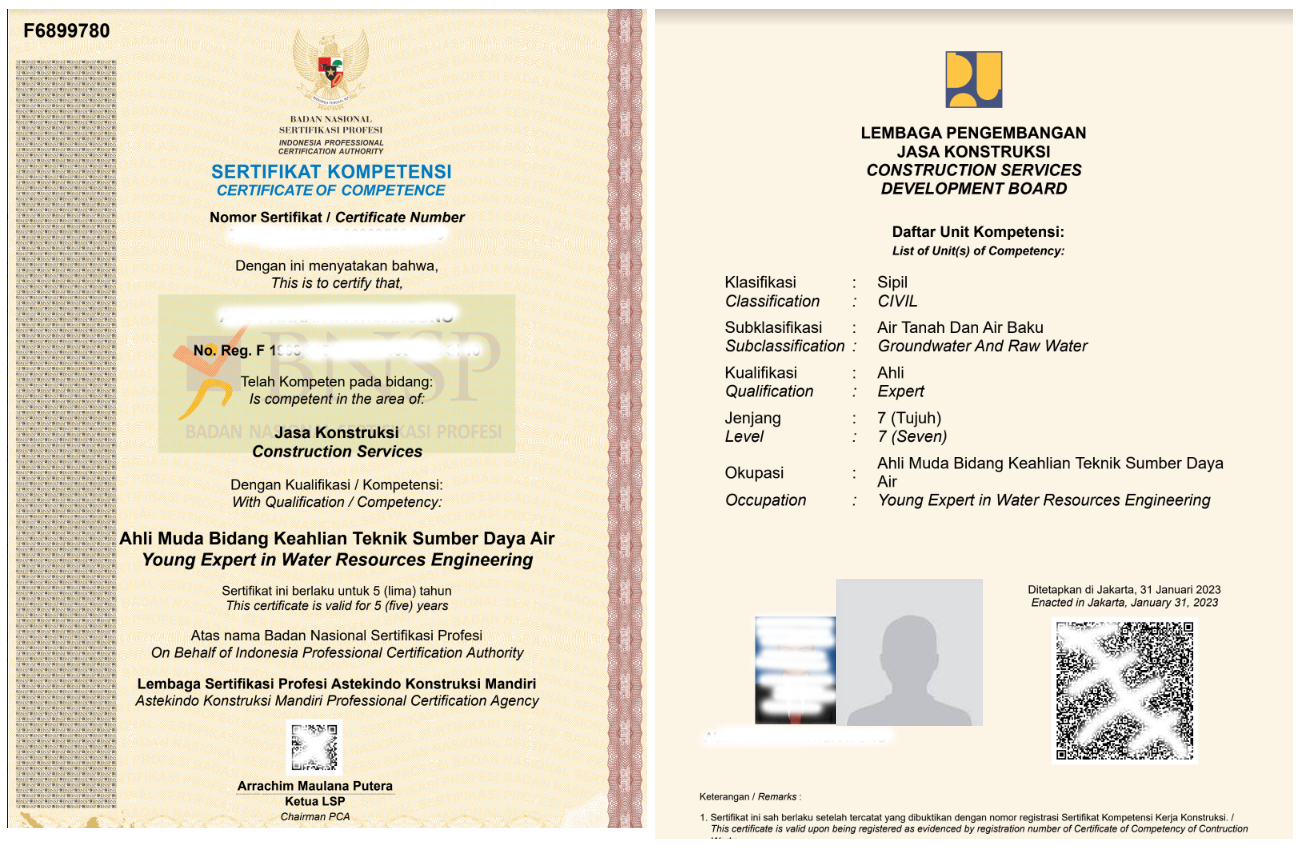

Baca Juga: SKK Konstruksi PDF: Raih Sertifikat Ahli, Proyek Lancar!

Pengantar

Kebijakan pengendalian akses adalah bagian penting dari manajemen keamanan informasi dalam suatu organisasi. Dengan adanya kebijakan yang kuat dan efektif, perusahaan dapat melindungi data sensitif dan sistem mereka dari akses yang tidak sah atau tidak sah. Dalam konteks standar keamanan informasi ISO 27001, pengendalian akses menjadi salah satu aspek kunci yang harus dikelola dengan baik.

Artikel ini akan membahas beberapa strategi praktis untuk memperkuat kebijakan pengendalian akses Anda berdasarkan pada prinsip-prinsip ISO 27001, mulai dari identifikasi risiko hingga penerapan kontrol yang efektif.

Identifikasi Risiko Akses

Langkah pertama dalam memperkuat kebijakan pengendalian akses adalah dengan mengidentifikasi risiko-risiko potensial yang terkait dengan akses ke sistem dan data perusahaan. Ini mencakup peninjauan dan analisis terhadap berbagai jenis akses yang ada dalam organisasi, termasuk akses fisik, akses jaringan, dan akses logis.

- Akses Fisik: Tinjau dan identifikasi siapa saja yang memiliki akses fisik ke ruang server, pusat data, atau fasilitas penting lainnya.

- Akses Jaringan: Tinjau dan identifikasi siapa saja yang memiliki akses ke jaringan perusahaan dari luar, baik melalui koneksi kabel maupun nirkabel.

- Akses Logis: Tinjau dan identifikasi siapa saja yang memiliki akses ke sistem dan aplikasi perusahaan, termasuk karyawan, kontraktor, dan pihak ketiga lainnya.

Dengan mengidentifikasi risiko-risiko akses ini, Anda dapat memahami potensi ancaman dan kerentanan dalam kebijakan pengendalian akses saat ini.

Penentuan Kebijakan Pengendalian Akses

Setelah mengidentifikasi risiko-risiko akses, langkah berikutnya adalah menentukan kebijakan pengendalian akses yang tepat untuk mengatasi risiko-risiko tersebut. Kebijakan ini harus mencakup aturan-aturan yang jelas dan terperinci tentang siapa yang diizinkan mengakses apa, kapan, dan bagaimana.

- Pengelompokan Pengguna: Tentukan peran dan tanggung jawab yang berbeda untuk setiap pengguna dalam organisasi, termasuk administrator sistem, pengguna biasa, dan pengguna tamu.

- Pembatasan Akses: Tentukan tingkat akses yang diperlukan untuk setiap jenis pengguna dan pastikan bahwa mereka hanya memiliki akses yang sesuai dengan tugas dan tanggung jawab mereka.

- Pemantauan dan Audit: Tetapkan prosedur untuk memantau dan memeriksa aktivitas akses secara teratur untuk mendeteksi dan mencegah akses yang tidak sah atau tidak pantas.

Dengan menetapkan kebijakan pengendalian akses yang jelas dan terstruktur, Anda dapat memberikan panduan yang jelas kepada seluruh organisasi tentang bagaimana mengelola akses dengan benar.

Penerapan Kontrol Akses

Langkah terakhir dalam memperkuat kebijakan pengendalian akses adalah dengan menerapkan kontrol akses yang efektif sesuai dengan kebijakan yang telah ditetapkan. Kontrol ini dapat mencakup berbagai teknologi dan prosedur yang dirancang untuk melindungi sistem dan data dari akses yang tidak sah atau tidak sah.

- Autentikasi Multi-Faktor: Implementasikan metode autentikasi yang memerlukan lebih dari satu faktor verifikasi, seperti kombinasi kata sandi, token, atau sidik jari, untuk memastikan identitas pengguna secara akurat.

- Pembatasan Akses Berbasis Peran: Gunakan sistem manajemen akses yang memungkinkan Anda menetapkan izin akses berdasarkan peran pengguna, bukan identitas individu, untuk meningkatkan efisiensi dan keamanan.

- Enkripsi Data: Terapkan enkripsi data untuk melindungi informasi sensitif saat berpindah antar sistem atau disimpan dalam penyimpanan data.

Dengan menerapkan kontrol akses yang tepat, Anda dapat memastikan bahwa hanya pengguna yang sah dan berwenang yang memiliki akses ke sistem dan data perusahaan.

Baca Juga:

Kesimpulan

Memperkuat kebijakan pengendalian akses adalah langkah penting dalam menjaga keamanan informasi perusahaan. Dengan mengidentifikasi risiko akses, menentukan kebijakan pengendalian yang tepat, dan menerapkan kontrol akses yang efektif, Anda dapat melindungi sistem dan data perusahaan dari ancaman yang tidak diinginkan. Untuk bantuan dalam memperkuat kebijakan pengendalian akses dan memastikan kepatuhan dengan standar keamanan informasi ISO 27001, hubungi Gaivo Consulting untuk layanan sertifikasi ISO yang andal dan tanpa ribet.

ISO certification services without hassle by Gaivo Consulting.