Cindy

1 day agoMemahami Peran Pengelolaan Identitas dan Akses dalam ISO 27001

Pelajari peran penting pengelolaan identitas dan akses dalam standar ISO 27001 untuk melindungi informasi sensitif dan mengelola risiko keamanan. Temukan strategi dan praktik terbaik untuk mengimplementasikan pengelolaan identitas dan akses yang efektif di dalam organisasi Anda.

Gambar Ilustrasi Memahami Peran Pengelolaan Identitas dan Akses dalam ISO 27001

Pelajari peran penting pengelolaan identitas dan akses dalam standar ISO 27001 untuk melindungi informasi sensitif dan mengelola risiko keamanan. Temukan strategi dan praktik terbaik untuk mengimplementasikan pengelolaan identitas dan akses yang efektif di dalam organisasi Anda.

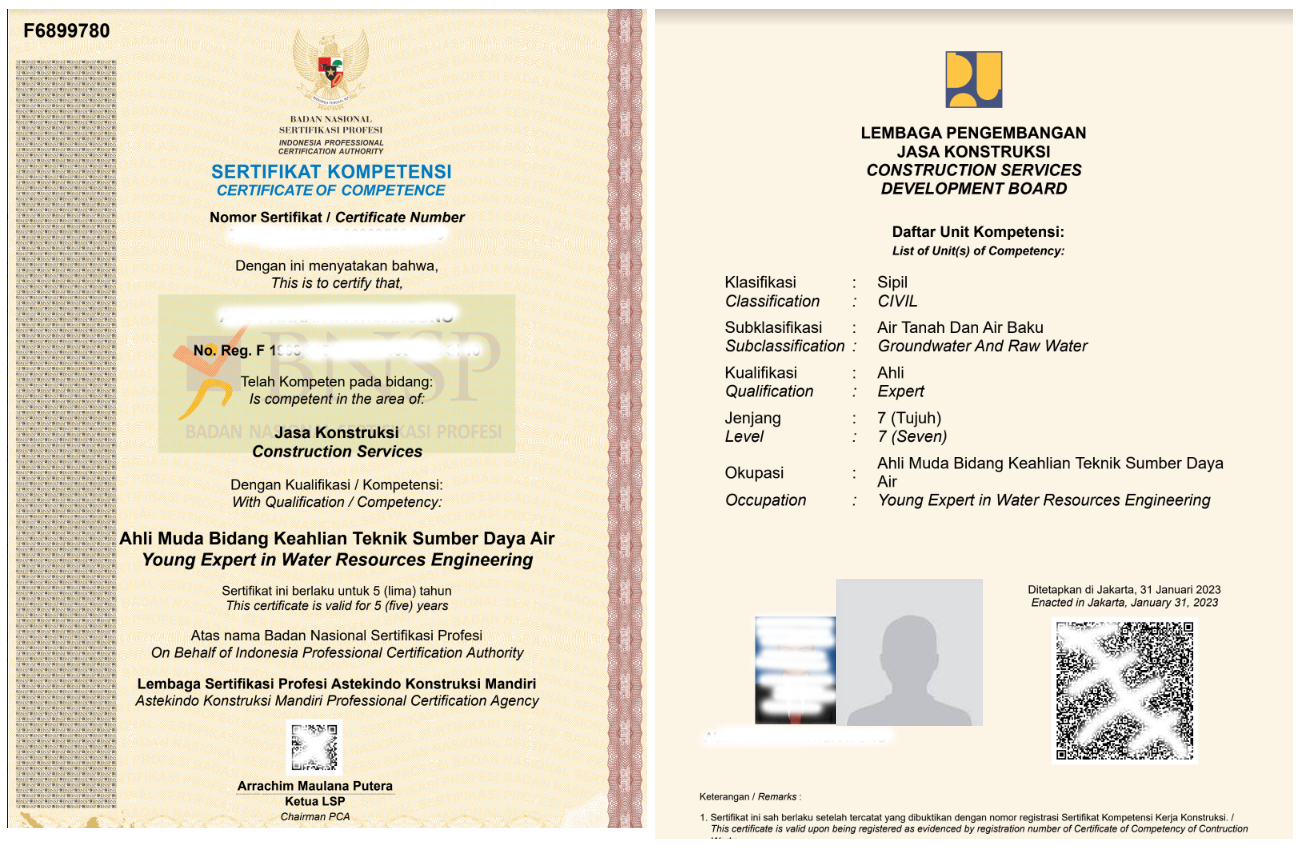

Baca Juga: SKK Konstruksi PDF: Raih Sertifikat Ahli, Proyek Lancar!

Pengenalan tentang Pengelolaan Identitas dan Akses

Pengelolaan identitas dan akses (IAM) adalah bagian penting dari manajemen keamanan informasi yang bertujuan untuk mengontrol akses ke sumber daya IT dan melindungi informasi sensitif dari akses yang tidak sah. Dalam konteks ISO 27001, pengelolaan identitas dan akses membantu organisasi dalam mengidentifikasi, mengotentikasi, memberdayakan, dan mengelola hak akses individu terhadap sistem dan data.

Implementasi pengelolaan identitas dan akses yang efektif memungkinkan organisasi untuk mengelola risiko keamanan, mematuhi peraturan, dan meningkatkan efisiensi operasional. Dengan memahami peran pengelolaan identitas dan akses dalam ISO 27001, organisasi dapat mengambil langkah-langkah yang tepat untuk melindungi informasi mereka dari ancaman internal dan eksternal.

Dalam artikel ini, kita akan menjelajahi peran pengelolaan identitas dan akses dalam ISO 27001 serta strategi untuk mengimplementasikannya dengan efektif.

Identifikasi Pengguna dan Akses

Langkah pertama dalam pengelolaan identitas dan akses adalah mengidentifikasi pengguna yang memerlukan akses ke sistem dan data organisasi. Ini melibatkan:

- Pencatatan Identitas: Mendaftarkan identitas individu yang membutuhkan akses, termasuk karyawan, kontraktor, dan mitra bisnis.

- Penetapan Peran: Menentukan peran dan tanggung jawab yang sesuai untuk setiap pengguna berdasarkan fungsi dan kebutuhan akses mereka.

- Pengelompokan Pengguna: Mengelompokkan pengguna berdasarkan karakteristik yang sama untuk mempermudah manajemen hak akses.

Dengan mengidentifikasi pengguna dan akses dengan tepat, organisasi dapat mengontrol siapa yang memiliki akses ke informasi sensitif dan mencegah akses yang tidak sah.

Proses Autentikasi dan Otorisasi

Selanjutnya, pengelolaan identitas dan akses melibatkan proses autentikasi dan otorisasi yang kuat untuk memastikan bahwa hanya pengguna yang sah yang dapat mengakses sistem dan data. Ini termasuk:

- Aktivasi Akun: Mengaktifkan akun pengguna setelah identitas mereka diverifikasi dan informasi yang relevan telah dimasukkan ke dalam sistem.

- Verifikasi Identitas: Memastikan bahwa pengguna memberikan bukti autentikasi yang valid, seperti kata sandi, kartu akses, atau pengenalan biometrik.

- Penetapan Hak Akses: Menetapkan hak akses yang sesuai untuk setiap pengguna berdasarkan peran dan tanggung jawab mereka dalam organisasi.

Dengan mengimplementasikan proses autentikasi dan otorisasi yang kuat, organisasi dapat meminimalkan risiko akses tidak sah dan melindungi informasi mereka dengan lebih efektif.

Manajemen Siklus Hidup Identitas

Pengelolaan identitas dan akses juga mencakup manajemen siklus hidup identitas, yang melibatkan pengelolaan akun pengguna dari awal hingga akhir. Ini meliputi:

- Pembuatan Akun: Membuat akun pengguna saat pertama kali masuk ke dalam sistem organisasi.

- Pemeliharaan Akun: Memelihara akun pengguna dengan mengubah hak akses atau informasi identitas ketika diperlukan.

- Pensiun Akun: Mematikan atau menghapus akun pengguna yang sudah tidak diperlukan lagi, seperti saat seorang karyawan meninggalkan organisasi.

Dengan memastikan bahwa siklus hidup identitas dikelola dengan baik, organisasi dapat mengoptimalkan keamanan sistem dan meminimalkan risiko dari akses yang tidak sah.

Baca Juga:

Kesimpulan

Pengelolaan identitas dan akses memainkan peran kunci dalam keamanan informasi dan keberhasilan implementasi standar ISO 27001. Dengan mengidentifikasi pengguna dan akses, melaksanakan proses autentikasi dan otorisasi yang kuat, serta memanajemen siklus hidup identitas dengan baik, organisasi dapat melindungi informasi mereka dari ancaman dan mencapai kepatuhan terhadap standar keamanan yang diinginkan.

Jika Anda membutuhkan bantuan dalam mengimplementasikan pengelolaan identitas dan akses dalam ISO 27001, hubungi Gaivo Consulting untuk layanan sertifikasi ISO yang mudah dan andal.

ISO certification services without hassle by Gaivo Consulting.